Token - co to jest?

Informacja przez cały czas była ważnaskładnik ludzkiej działalności. Niektóre z jego gatunków były szeroko rozpowszechnione, a dostęp do innych był ograniczony. Zawsze były sposoby na ukrycie niektórych informacji. Aby ograniczyć dostęp do informacji niejawnych, jego media zostały umieszczone w ostrożnie chronionych miejscach, o których wie tylko niewielki krąg osób.

Obecnie, gdy nosiciele informacjistały się środkami elektronicznymi, pojawiły się nowe wymagania w zakresie ochrony poufnych informacji. Jeden z tych środków zostanie omówiony w tym artykule.

Definicja

Z jednego komputera mogą korzystać osoby, które mają dostęp do różnych części informacji w nim dostępnych. Aby odróżnić dostęp, stosowane są procedury uwierzytelniania i uwierzytelniania.

Mówiąc prosto, identyfikacja odpowiada na pytanie "Kto potrzebuje dostępu?", A uwierzytelnienie na pytanie "Czy sam sobie daje?".

Identyfikacja nie wymaga żadnych sztuczek, ponieważ ci, którzy chcą uzyskać dostęp do informacji, otwarcie się nazywają, a uwierzytelnianie to skomplikowana procedura, która zapewnia ochronę informacji.

Obecnie najbardziej niezawodną metodą uwierzytelniania jest ta używająca tokena. Co to jest token? Odpowiadamy na to pytanie poniżej w tekście.

W literaturze technicznej token jest zdefiniowany jakourządzenie o niewielkich rozmiarach, które zapewnia bezpieczeństwo informacji i jest używane dodatkowo do identyfikacji właściciela. Ta definicja daje wyobrażenie o celu, ale mimo to pełny obraz nie daje takiego pojęcia jako tokena.

Czym jest token w pełnym zrozumieniujest omówione dalej. Podamy bardziej szczegółowe informacje na ten temat. W procesie dalszej prezentacji pojęcie "tokena" można zastąpić słowem "urządzenie" w przypadku oraz w liczbie odpowiadającej kontekstowi.

Rodzaje urządzeń

Dostępne są następujące typy urządzeń:

- bez połączenia;

- z połączeniem.

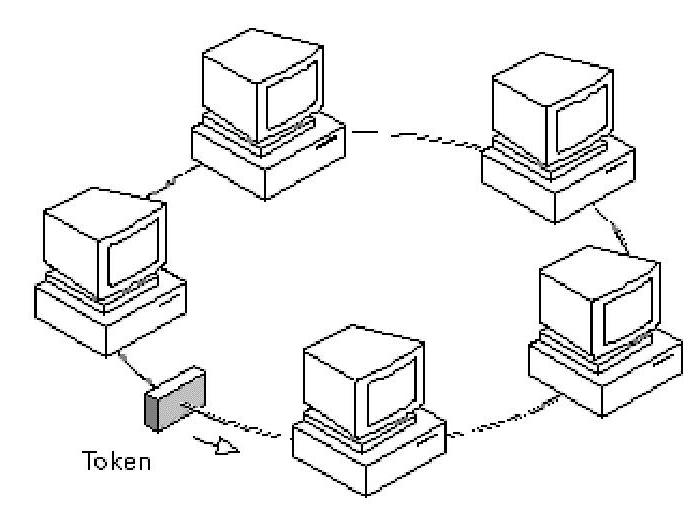

Jak widać z tytułu, pierwszy nie łączy siędo komputera. Posiadają wyświetlacz, na którym na żądanie użytkownika wyświetlany jest numer, a ostatni użytkownik ręcznie wprowadza się do komputera, co zapewnia dostęp do wymaganego zasobu.

Drugi musi być podłączony do komputeraprzewodowy lub bezprzewodowy. Takie urządzenia przesyłają informacje wymagane do identyfikacji komputera, natychmiast po nawiązaniu połączenia, dzięki czemu nie ma potrzeby ręcznego wprowadzania informacji.

Aby podłączyć urządzenia za pomocą przewodów w komputerze, wymagane jest odpowiednie wejście, w szczególności może to być port USB.

Najbardziej znane podłączone urządzenia to tokeny USB i karty inteligentne.

Tokeny bezprzewodowe - co to jest? Są to urządzenia, które zapewniają wygodniejsze wykorzystanie, ponieważ urządzenia mogą być na przykład w postaci breloków, co upraszcza w szczególności proces ich przechowywania.

Inne funkcje wykonywane przez urządzenia

Z powyższego możesz już dodać przynajmniej figuratywny wgląd w token, co to jest i jak działa. Oprócz uwierzytelniania i identyfikacji może jednak:

- Wykonuj szyfrowanie i odszyfrowywanie zgodnie z algorytmami szyfrowania.

- Zapewnij generowanie kluczy szyfrujących.

- Utwórz i zweryfikuj podpis cyfrowy.

- Hashuj dane.

Token może być w rzeczywistości uważany za mikrokomputer, ponieważ ma pamięć operacyjną i długoterminową, a także mikroprocesor.

Problemy z urządzeniami

Chociaż tokeny to obecnie najwięcejniezawodne sposoby uwierzytelniania, mogą być podatne na ataki. Co przede wszystkim powinieneś wiedzieć o kluczu elektronicznym, jak tokena? Co to jest urządzenie, które można zhakować i ominąć jego ochronę.

Najbardziej zrozumiałą luką jest jej utrata. Generalnie jednak problemy z bezpieczeństwem danych nie pojawiają się, ponieważ jeśli ktoś przejmie w posiadanie urządzenie, nie będzie on w stanie uzyskać dostępu do odpowiednich informacji, ponieważ zazwyczaj jest to uwierzytelnianie dwuskładnikowe.

Jednak system, który pozwala użytkownikowi przejśćuwierzytelnianie przez Internet, które nie jest wystarczająco wiarygodne z punktu widzenia bezpieczeństwa, może być podatne na ataki, ponieważ atakujący może przechwytywać wiadomości podczas wymiany dwóch użytkowników i wprowadzać w nich dowolne zmiany.

Ogólnie rzecz biorąc, o tokenie powiedzieli już więcej niżwystarczy. Ale oprócz przedstawionych definicji, w Internecie wciąż jest mowa o branży gier. W Internecie często pojawia się pytanie "Co to jest nieprawidłowy token?". To w przytłaczających przypadkach nie ma nic wspólnego z tematem omówionym powyżej. Dotyczy to z reguły elementów różnych gier. Kwestie wyeliminowania istotnych problemów należy rozwiązać w odniesieniu do każdej konkretnej gry.

</ p>